Article rédigé par Victor de Coninck, Cloud Security Engineer chez Devoteam G Cloud

Comprendre les enjeux de sécurité actuels est primordial pour pouvoir commencer à mener des projets de transformation pertinents. Dans cet article nous allons introduire le concept du zéro-trust et son implémentation faite par Google : BeyondCorp et ainsi mieux comprendre les différentes briques de ce nouveau paradigme de sécurité.

Le concept Zero-Trust

La sécurité informatique est une des questions centrales pour les dirigeants des entreprises dans le monde. Une perte d’un million de données est estimée à un coût d’environ 25 millions de dollars. Perdez le double, payez le quintuple…

Depuis de nombreuses années maintenant la sécurité informatique est souvent comparée à un château médiéval avec une forteresse aux murs épais, entourée d’un fossé, avec un point d’entrée et de sortie unique fortement gardé. Tout ce qui se trouve à l’extérieur du mur est considéré comme dangereux, tandis que tout ce qui se trouve à l’intérieur du mur est fiable. Quiconque réussira à franchir le pont-levis aura accès aux ressources du château. Il en va de même pour les réseaux informatiques. Si le firewall vient à être compromis c’est tout le réseau interne qui se retrouve exposé.

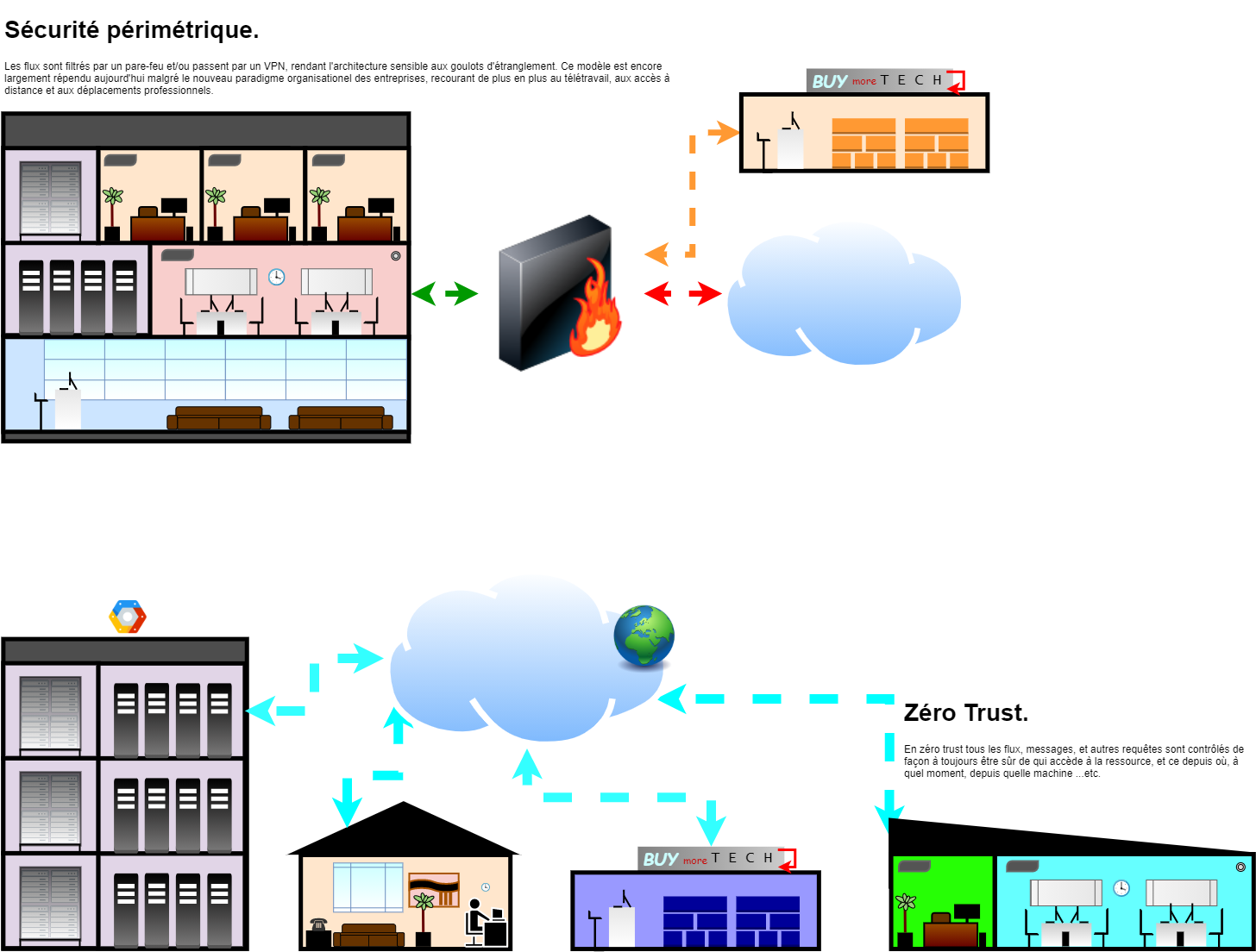

L’évolution des technologies a rendu la présomption de confiance non seulement problématique mais bel et bien inutile. Même avant la pandémie du COVID-19 qui a fait du télétravail la nouvelle norme pour la plupart des entreprises, l’adoption généralisée des appareils mobiles, le cloud, et d’autres technologies avancées ont d’ores et déjà étendu l’entreprise au-delà de son périmètre et de nouveaux vecteurs d’attaques sont apparus. Les hypothèses clés de ce modèle de sécurité périmétrique ne tiennent plus : le périmètre n’est plus seulement l’emplacement physique de l’entreprise et il n’est plus un endroit béni et sûr pour y héberger des données.

Pour régler le problème de la sécurité « faite-maison » et s’adapter au nouveau paysage digital, les entreprises doivent adopter une nouvelle philosophie de sécurité : l’idée du zéro-trust.

La fin de la sécurité périmétrique.

Avec des vecteurs d’attaques de plus en plus nombreux, il est désormais préférable de supposer qu’un réseau interne est aussi dangereux que l’Internet public. La confiance implicite basée sur le périmètre réseau est devenue insuffisante.

En effet, le télétravail, l’adoption du cloud et d’autres tendances s’accélérant dans toutes les entreprises, créent de plus en plus de scénarios dans lesquels seule la connexion établie à partir d’une adresse IP dite « sécurisée » suffit pour accéder au réseau de l’entreprise (EX: Le VPN). Ce processus, connu sous le nom de « backhauling », renforce le mythe selon lequel la sécurité basée sur le périmètre était initialement efficace. Cependant, faire confiance à n’importe quel utilisateur qui a pu avoir accès au réseau affaiblit la sécurité d’une entreprise.

Les identifiants peuvent être compromis.

Il est fréquent que des campagnes d’hameçonnage soient lancées à l’échelle d’une entreprise. Dès lors, si les identifiants d’un employé sont récupérés, n’importe quelle personne les possédant peut les utiliser et se connecter de manière « sécurisée » sans être détectée.

Les appareils peuvent être compromis.

Selon le rapport 2019 de Symantec Internet Security Threat Report, 1 appareil sur 36 utilisé dans les entreprises est susceptible d’être infecté. Cela inclut les appareils ayant été rootés ou jailbreakés où le risque est élevé pour que des malwares y aient été installés, mais aussi du matériel professionnel. Par conséquent, des utilisateurs légitimes sur des appareils compromis peuvent, sans même s’en rendre compte, exposer des ressources sensibles à des acteurs malveillants à travers leur propre accès au réseau professionnel.

Il n’existe plus de réseau sécurisé.

Les adresses IP aident à établir le fait qu’un utilisateur demande un accès depuis un « réseau de confiance ». Malheureusement s’appuyer uniquement sur ces données ne suffit pas puisque 30 % des failles impliquent des acteurs internes. L’ensemble du système doit être protégé.

Un pare-feu n’est plus suffisant.

Le mythe du climat de sécurité qui règne derrière le pare-feu est dangereux. Tout d’abord, le réseau peut déjà avoir été victime d’une faille et celle-ci peut passer inaperçue. Les pratiques consistant à sécuriser ce point seulement et à laisser les flux circuler librement au sein du réseau privé ne sont donc plus à retenir.

La philosophie Zero-Trust

L’impression de sécurité peut être une illusion et plus on croit à cette fausse impression, plus on devient vulnérable à la véritable menace. Les protocoles de sécurité plaçant leur confiance de manière illimitée dans n’importe quel utilisateur du réseau sont synonymes de donner la possibilité à n’importe quel utilisateur dans le réseau de causer des dommages et ce de manière tout autant illimitée.

La confiance implicite basée sur le périmètre réseau est donc insuffisante et dangereuse pour l’entreprise car si cette sécurité est contournée, il n’y a alors plus de limite aux dégâts qui peuvent être causés. Pour pallier ces failles, de nouvelles méthodes et technologies ont vu le jour pour donner naissance à la philosophie de la confiance zéro.

Le concept stratégique du zéro-trust est utilisé par les responsables de la sécurité et garantit que leurs organisations restent parfaitement protégées et ce malgré les nouveaux modes de fonctionnement et autres nouvelles conditions du marché qui arrivent au fur et à mesure des années. Encourageant les équipes de sécurité des entreprises à moins dépendre du modèle traditionnel périmétrique mais plutôt à se baser sur de nouveaux processus et technologies de sécurité, les principes du zéro-trust peuvent se définir selon les 5 principes suivants :

- Tout réseau est par défaut considéré comme hostile.

- Les menaces internes et externes sont présentes à tout moment sur le réseau.

- Être à l’intérieur d’un réseau interne n’est jamais un gage de confiance absolu.

- Chaque terminal, chaque utilisateur et chaque flux réseau doivent être authentifiés et autorisés.

- Les politiques de sécurité doivent être dynamiques et définies à partir d’autant de sources de données que possible .

Du réseau aux micro-périmètres.

Le zero-trust limite la portée d’acteurs indignes : plutôt que de déterminer uniquement si l’employé est ou non sur le réseau de l’entreprise, on va tenir compte du profil de risque de l’employé, de l’appareil et des ressources auxquelles il accède. En réduisant le périmètre réseau en micros périmètres, le zero trust permet d’appliquer des mesures de sécurité propre à chaque catégorie de ressources en fonction des risques.

Une confiance intelligente

A chaque demande d’accès, l’évaluation de la confiance, tout comme l’observation continue du comportement pendant les sessions, garantit que la confiance ne dure jamais longtemps et qu’elle n’est pas binaire. Pour cela on utilise des signaux de risques servant à calculer un risque numérique éventuel à partir duquel on pourra conduire l’utilisateur vers plusieurs chemins d’accès adaptatifs pouvant inclure : autorisation, ré-authentification, ré-authentification renforcée, autorisation partielle, refus… La question des accès est donc plus ouverte qu’avant, garantissant un contrôle plus poussé tout en améliorant l’expérience utilisateur puisque de nouveaux chemins d’accès adaptatifs augmentent les chances que les utilisateurs puissent accéder aux ressources dont ils ont besoin en diminuant globalement les frictions.

Le VPN est mort, vive l’Internet

Adopter une approche zero-trust c’est gagner en agilité professionnelle et garantir que l’entreprise pourra adopter et utiliser rapidement les nouvelles technologies et réussir ses initiatives de transformation numérique. Le backhaul n’est plus nécessaire à implémenter, les organisations peuvent profiter de l’ensemble du spectre d’option de déploiement d’infrastructure, d’applications et de données : avec zero-trust il est possible de choisir entre des datacenters sur site, des clouds privés, des clouds publics et tout ce qui se situe entre les deux, selon ce qui est le plus approprié à une ressource en particulier. En choisissant un déploiement adapté à chaque ressource, les entreprises se libèrent et/ou optimisent les frais de gestion et d’hébergement en réduisant les dépenses de licences pour les VPN et autres outils basés sur le périmètre.

Les fonctionnalités clés nécessaires à Zero Trust

On définit généralement six catégories de contrôles essentielles pour une architecture de sécurité zero trust. Ces différents composants assurent que seuls les appareils et utilisateurs authentifiés sont autorisés à accéder aux applications et autres ressources. Toutes ces briques sont présentes dans l’environnement Google Workspace et Google Cloud Platform permettant une implémentation uniforme des concepts que ce soit sur un cloud privé, public, hybride ou encore dans un data center on-premise.

- Identification et authentification forte

Il est nécessaire que tous les utilisateurs soient gérés dans des bases de données utilisateurs et groupes permettant d’informer les systèmes des informations appropriées lors de l’accès (poste, responsabilités, rôle…). Cela garantit que tous les utilisateurs et toutes les ressources sont protégés, qu’importe l’endroit.

La brique IAM de Google permet de classer les utilisateurs dans des groupes, Organizational Units et corporation pour une gestion plus précise des identités. L’authentification à travers le single-sign-on (SSO) de Google permet aussi de garantir un haut niveau de sécurité grâce à l’authentification multi-facteurs (MFA). Il est possible d’utiliser son propre SSO ou encore d’interfacer celui de Google sur ses propres applications on-premise.

2. Sécurité des dispositifs d’accès

C’est souvent un utilisateur légitime qui expose accidentellement son entreprise à des niveaux élevés de risques lorsqu’il accède à des ressources depuis des appareils compromis. C’est pourquoi le Mobile Device Management (MDM) est tout autant primordial que de vérifier l’identité d’un utilisateur ; il est préférable que chaque appareil soit délivré et activement géré par l’entreprise.

BeyondCorp introduit la gestion des points de terminaison permettant d’autoriser ou non des appareils personnels, d’exiger des mots de passe plus sûrs, d’effacer les données d’appareils à distance, de gérer les applications iOS, d’utiliser les profils professionnels Android, et bien plus encore comme des mesures DLP (Data Loss Prevention) directement sur l’appareil. Les appareils actifs sont inventoriés et identifiés de manières uniques à travers des certificats, ils sont approuvés par des administrateurs et leurs états (mise à jour, applications, chiffrage, etc…) sont automatiquement vérifiés.

3. Sécurité du réseau

Segmenter les services, éviter les mouvements latéraux entre les segments, 802.1X… Des principes de base en sécurité qui s’inscrivent bien évidemment en zero trust. Mais la partie centrale, conceptuellement inhérente au zero-trust et un des cinq principes de base, c’est d’enlever la confiance accordée au réseau. Pour rendre égaux les accès à distance et locaux, on place les utilisateurs locaux dans un réseau limité et strictement cloisonné par des ACL du reste du réseau local.

4. Sécurité de la charge de travail

Ces demandes d’accès quelles soient locales ou à distance vont ensuite être vérifiées par un proxy applicatif se chargeant d’évaluer le profil de risque de l’utilisateur, les informations sur l’appareil final, les identifiants et les autorisations associées et en déduire si l’accès est permis ou non.

BeyondCorp permet de gérer toutes ses applications et APIs (on-premise ou cloud) à travers une console unique dans Google Cloud Platform : l’Identity Aware Proxy (IAP). L’IAP se trouve sur l’infrastructure sécurisée de Google et se base sur les différentes données utilisateurs et inventaires d’appareils, ainsi que sur les différents niveaux d’accès, politiques de sécurité et autres règles statiques et dynamiques mises en place.

5. Sécurité des transactions

Certaines transactions présentent évidemment plus de risques que d’autres et devraient alors être surveillées de près et traitées en conséquence. Il faut pouvoir garantir que les transactions à haut risque sont vérifiées tout en pouvant reconnaître automatiquement les transactions anormales.

BeyondCorp et Google Workspace se chargent de cette surveillance en proposant des outils intelligents d’analyses de flux de mails, de connexions, et autres Work Insights depuis la console d’administration levant des alertes et autres mécanismes de réponse automatiques : blocage d’un appareil ou d’une IP, redirection des flux vers une zone de quarantaine, etc…

6. Sécurité des données

Des nouvelles réglementations sur la confidentialité des données utilisateurs émergent pour garantir que les données soient chiffrées là où elles doivent l’être et que les utilisateurs aient toujours le contrôle de leurs données personnelles.

Dans l’environnement Google, les briques Data Loss Prevention sont présentes à la fois sur les applications Google mais aussi sur les points de terminaisons, empêchant le téléchargement de certaines ressources. D’autres fonctionnalités encore plus innovantes vont jusqu’à vérifier la présence de certaines données dans les pièces jointes des mails : on peut par exemple vérifier la présence de cartes bleues, documents d’identité, factures sur des pièces jointes et autres, grâce à la très puissante reconnaissance d’image de Google.

Conclusion

Cloud, services interconnectés par milliers, API, IOT, inefficacité des défenses périmétriques, nouveaux modes d’attaques, la mobilité des collaborateurs et des appareils… Tout ceci impose une approche nouvelle de la sécurité focalisée sur les identités, les accès et les données. La mise en œuvre d’une approche zero-trust repose principalement sur une remise en question des politiques et processus de gestion des identités et des accès.

La systématicité est l’ennemi numéro 1 du zero-trust, ici on veut allouer dynamiquement des droits, en ayant une vision plus large et plus avisée de l’authenticité de l’utilisateur. L’IAM (Identity and Access Management) est donc indispensable mais ne se suffit pas à lui-même, il faut y ajouter d’autres briques. Une de ces briques essentielles est l’authentification multifacteur (MFA) nécessaire pour combler les failles du single-sign-on (SSO), indispensable à l’heure du SaaS. Gestion des accès à privilège (PAM) et analyse avancée des comportements (UEBA, User and Entity Behavior Analytics) sont souvent implémentés au-dessus d’un SIEM, d’une orchestration des stratégies d’accès aux clouds (CASB, Cloud Access Security Broker), d’une gestion des appareils mobiles (EMM, Entreprise Mobility Management) et de solutions de réponses aux menaces.

Toutes ces briques existent, certaines depuis longtemps, d’autres sont des concepts nouveaux mais au-delà des technologies, l’approche zero trust est avant tout une culture à insuffler aux administrateurs, aux utilisateurs, et à l’entreprise, ceci nécessitant un accompagnement au changement important. Le packaging de l’offre BeyondCorp réunit ces différentes briques, et l’expertise de Devoteam G Cloud permet de faire les bons choix en fonction des besoins et spécificités de chaque entreprise pour définir une approche affinée, optimisée et évolutive du zéro-trust.

Si vous souhaitez en savoir plus sur BeyondCorp nos experts se feront un plaisir de vous répondre : nous contacter.